Инструкция

1

Одной из самых неприятных разновидностей троянских программ являются бэкдоры (backdoor), позволяющие хакеру осуществлять удаленное управление зараженным компьютером. Оправдывая свое название, backdoor открывает для злоумышленника лазейку, через которую можно выполнять на удаленном компьютере любые действия.

2

Бэкдор состоит из двух частей: клиентской, установленной на компьютере хакера, и серверной, находящейся на зараженном компьютере. Серверная часть всегда находится в ожидании соединения, «вися» на каком-то порту. Именно по этому признаку – занимаемому порту – ее и можно отследить, после чего удалить троянскую программу уже будет значительно проще.

3

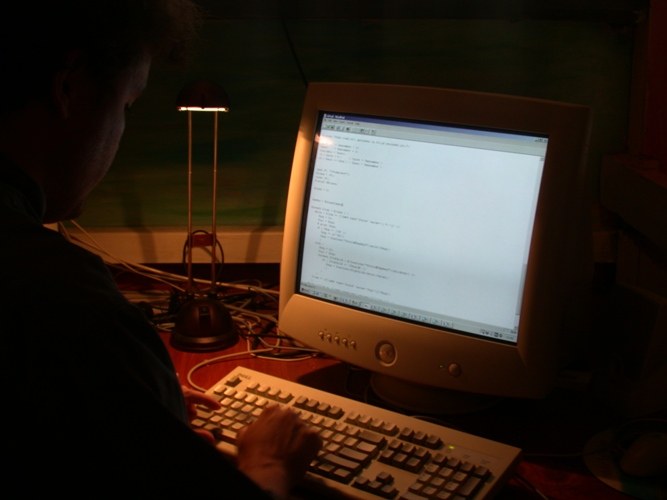

Откройте командную строку: «Пуск – Все программы – Стандартные – Командная строка». Введите команду netstat –aon и нажмите Enter. Вы увидите список соединений вашего компьютера. Текущие соединения будут обозначены в колонке «Состояние» как ESTABLISHED, ожидание соединения отмечается строкой LISTENING. Бэкдор, ожидающий соединения, находится именно в состоянии слушания.

4

В первой колонке вы увидите локальные адреса и порты, используемые осуществляющими сетевые соединения программами. Если вы видите у себя в списке программы в состоянии ожидания соединения, это не значит, что ваш компьютер непременно заражен. Например, порты 135 и 445 используются сервисами Windows.

5

В самой последней колонке (PID) вы увидите номера идентификаторов процессов. Они помогут вам узнать, какая программа использует интересующий вас порт. Наберите в том же окне командной строки команду tasklist. Перед вами появится список процессов с указанием их имен и номеров идентификаторов. Посмотрев идентификатор в списке сетевых соединений, вы можете по второму списку определить, какой программе он принадлежит.

6

Бывает так, что имя процесса вам ничего не говорит. Тогда воспользуйтесь программой Everest (Aida64): установите ее, запустите и посмотрите список процессов. Программа Everest позволяет легко находить путь, по которому находится исполнимый файл. Если программа, запускающая процесс, вам незнакома, удалите исполнимый файл и закройте его процесс. В процессе следующей загрузки компьютера может всплыть окно предупреждения о том, что такой-то файл не может запуститься, при этом будет указан его ключ автозапуска в реестре. Пользуясь этой информацией, удалите ключ, используя редактор реестра («Пуск – Выполнить», команда regedit).

7

Если исследуемый процесс действительно принадлежит бэкдору, в колонке «Внешний адрес» вы можете увидеть ip соединившегося с вами компьютера. Но это, скорее всего, будет адрес прокси-сервера, поэтому вычислить хакера вам вряд ли удастся.

Источники:

- вирус backdoors